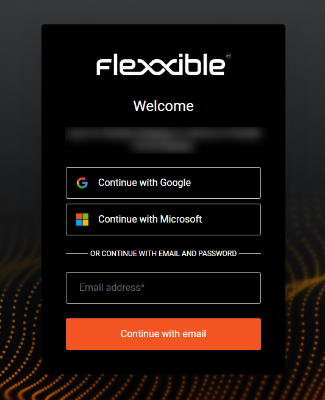

Accés i autenticació

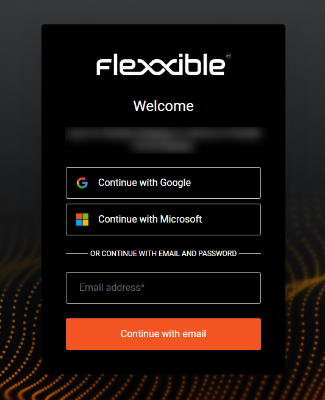

Per accedir a la plataforma de Flexxible, els usuaris poden autenticar-se mitjançant els següents mètodes:

- Autenticació amb un compte Microsoft Entra ID o Google

- Autenticació amb correu electrònic i contrasenya

- Autenticació amb SAML

Autenticació amb un compte Microsoft Entra ID o Google

Perquè el sistema d'inici de sessió únic (SSO) de Flexxible pugui validar els comptes de Microsoft o Google i autoritzar l'accés a la plataforma, és necessari que un administrador concedeixi els següents permisos:

- Microsoft Entra ID. Habilita l'ús d'una Aplicació Empresarial (Enterprise Application) de Flexxible en el teu llogater.

- Google. Habilitar l'ús d'un OAuth Client ID de Flexxible en el teu inquilí.

Aquest procediment és habitual en aplicacions de tercers que deleguen l'autenticació en Microsoft Entra ID o Google. L'administrador de l'inquilí pot consultar en tot moment les dades a les quals l'aplicació té accés, revisar quins usuaris l'han utilitzat o revocar el consentiment. Si es revoca, els usuaris ja no podran iniciar sessió a Flexxible.

Segons la configuració i les polítiques de seguretat de l'organització, pot ser necessari que un administrador autoritzi aquests comptes la primera vegada que s'utilitzin.

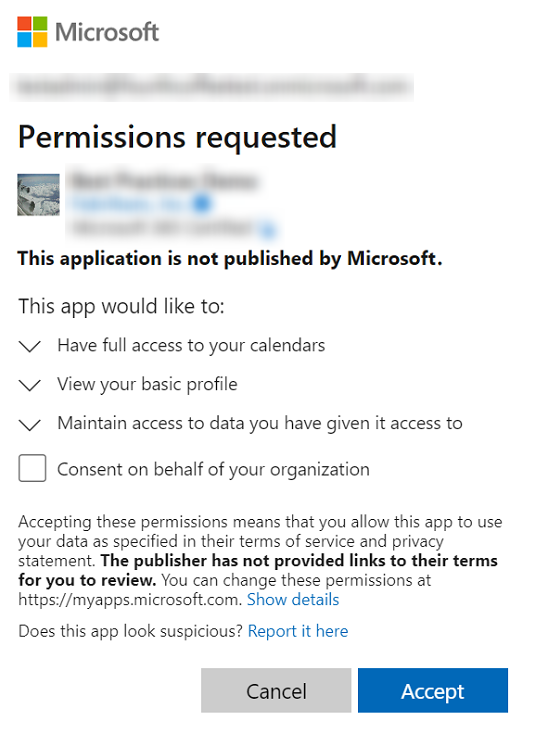

Consentiment i permisos de l'Aplicació Empresarial en Entra ID

L'accés pot concedir-se a usuaris individuals o a grups. No obstant això, com es va explicar abans, hi ha una opció per simplificar el procés: que un administrador atorgui consentiment organitzacional per a l'ús de l'Aplicació Empresarial.

Aquest consentiment registrarà automàticament l'Aplicació Empresarial en el inquilí d'Azure i permetrà que els usuaris de l'organització iniciïn sessió a Flexxible amb les seves credencials corporatives. N'hi ha prou que l'administrador intenti iniciar sessió a Portal per primera vegada perquè es llanci la sol·licitud de consentiment.

Si el consentiment es configura manualment, l'Aplicació Empresarial ha d'incloure els següents permisos:

| Permís | Descripció |

|---|---|

| Directory.Read.All | Llegir dades del directori |

| Veure les adreces de correu electrònic dels usuaris | |

| offline_access | Mantenir l'accés a les dades a les quals s'ha donat accés |

| openid | Inicia la sessió |

| profile | Veure el perfil bàsic dels usuaris |

| User.Read | Iniciar sessió i llegir el perfil dels usuaris |

Autenticació amb correu electrònic i contrasenya

Per defecte, tots els usuaris de la plataforma de Flexxible tenen habilitada l'opció d'iniciar sessió amb un compte Microsoft Entra ID o Google.

De manera opcional, els usuaris amb el permís de Administrador d'organització poden habilitar l'inici de sessió mitjançant correu electrònic i contrasenya per a altres membres de l'organització. Així, els usuaris podran triar de quina manera iniciar sessió.

Procés d'inici de sessió

Per iniciar sessió a la plataforma de Flexxible, fent ús de correu electrònic i contrasenya per primera vegada, s'han de seguir els següents passos:

-

Habilitar l'accés a l'autenticació per correu electrònic i contrasenya a l'usuari. Aquest pas l'ha de fer un Administrador d'organització.

-

Quan estigui habilitat, l'usuari rebrà un correu de benvinguda amb un enllaç per crear la seva contrasenya. L'enllaç és d'un únic ús. Si no pot iniciar sessió amb ell, sempre podrà autenticar-se amb Microsoft Entra ID o Google.

-

Crear una contrasenya; sense ella, no podrà iniciar sessió.

-

Configurar l'autenticació de dos factors a través d'una aplicació-dautenticació. La primera vegada que l'usuari intenti iniciar sessió amb correu electrònic i contrasenya, la plataforma li demanarà que ho faci.

-

Iniciar sessió.

Accés a l'autenticació per correu electrònic i contrasenya

Per activar aquest mètode en els usuaris, un Administrador d'organització ha d'haver habilitat primer l'opció de autenticació per correu electrònic i contrasenya a nivell organització.

A continuació, el Administrador d'organització podrà habilitar l'accés als usuaris que conformen l'organització. Per a això, Flexxible ofereix les següents opcions:

- Habilitar l'accés per a un nou usuari

- Habilitar l'accés per a un lot d'usuaris

- Habilitar l'accés des de la taula d'usuaris

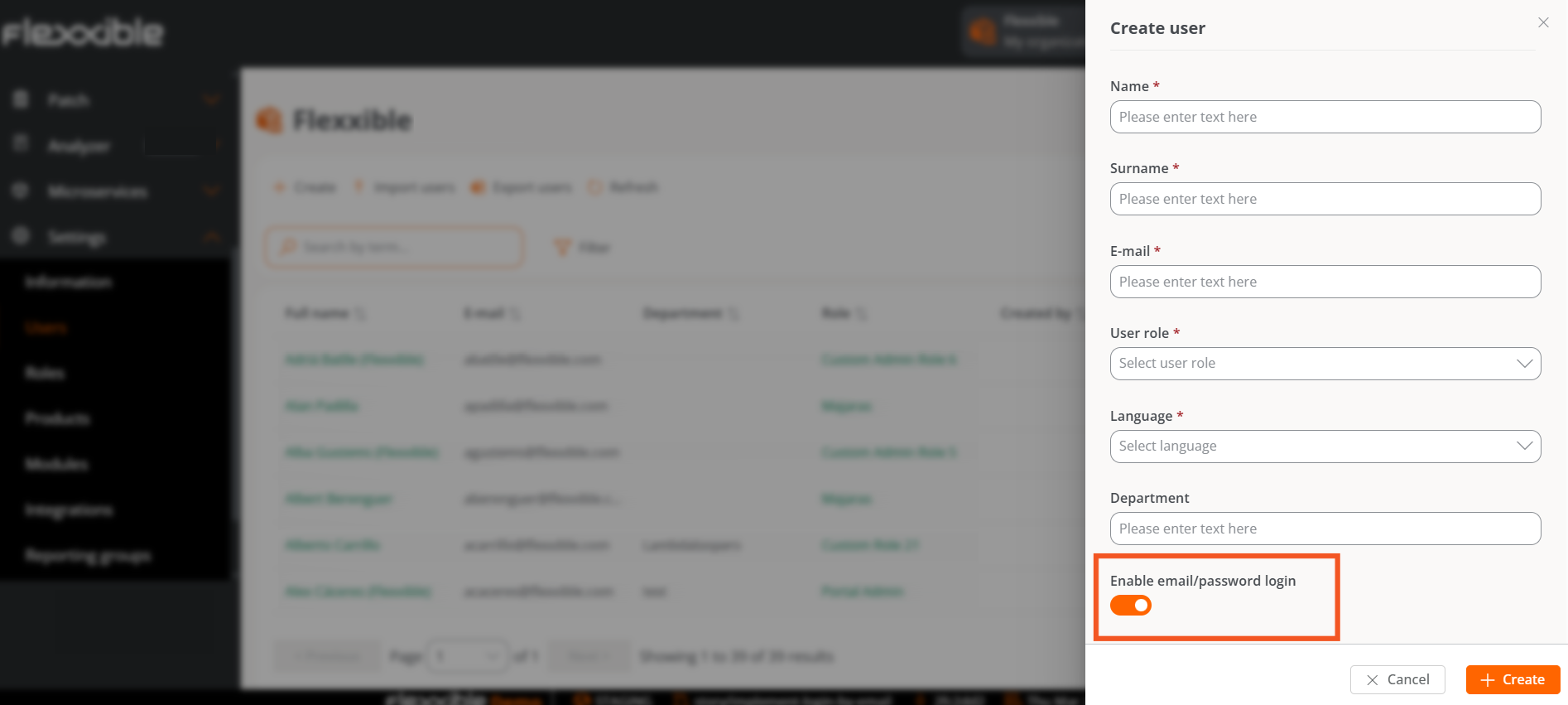

Habilitar l'accés per a un nou usuari

-

Accedir a

Portal->Configuració->Usuaris. -

Fer clic a

Nou. S'obrirà un formulari que sol·licitarà la informació de l'usuari. -

Marca l'opció

Habilitar inici de sessió amb correu electrònic/contrasenya. -

En el formulari, fer clic a

Nou.

Pots trobar més informació sobre com crear un usuari a Usuaris.

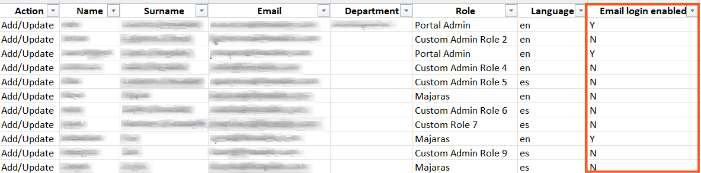

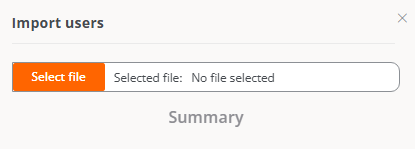

Habilitar l'accés per a un lot d'usuaris

Per realitzar aquesta acció, es recomana primer exportar el llistat d'usuaris per obtenir l'arxiu Excel amb el format adequat:

-

Accedir a

Portal->Configuració->Usuaris->Exportar usuaris. -

Obrir l'arxiu Excel. A la columna Email login enabled s'ha d'indicar a quins usuaris se'ls habilitarà l'accés: Y (habilita) i N (deshabilita).

-

Guardar el nou arxiu i tornar a la taula amb el llistat d'usuaris:

Portal->Configuració->Usuaris -

Fer clic a

Importar usuaris. Seleccionar l'arxiu guardat.

- Fer clic a

Importar.

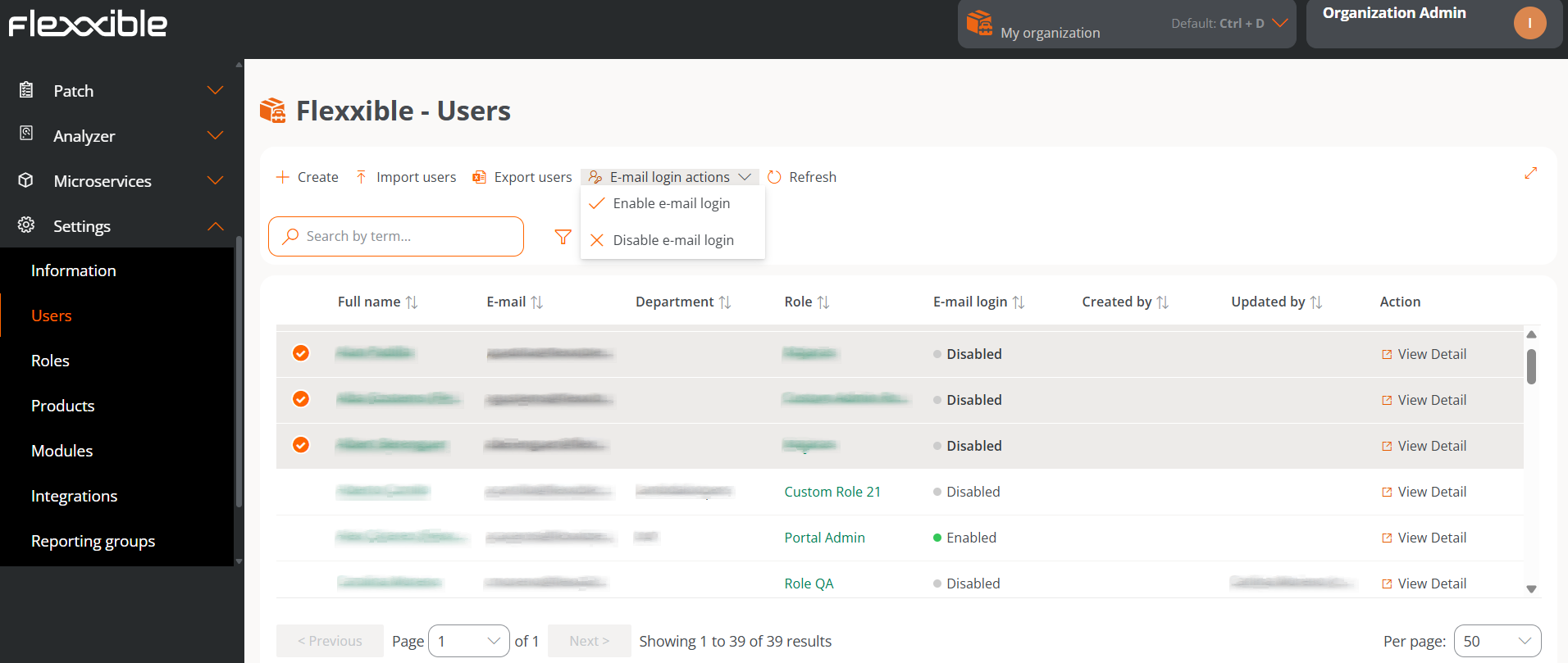

Habilitar l'accés des de la taula d'usuaris

-

Accedir a

Portal->Configuració->Usuaris. -

Seleccionar els usuaris a qui es desitja habilitar l'accés.

-

En el menú superior, fer clic a

Accions d'inici de sessió per correu electrònic->Habilitar inici de sessió per correu electrònicoDeshabilitar inici de sessió per correu electrònic, segons sigui el cas.

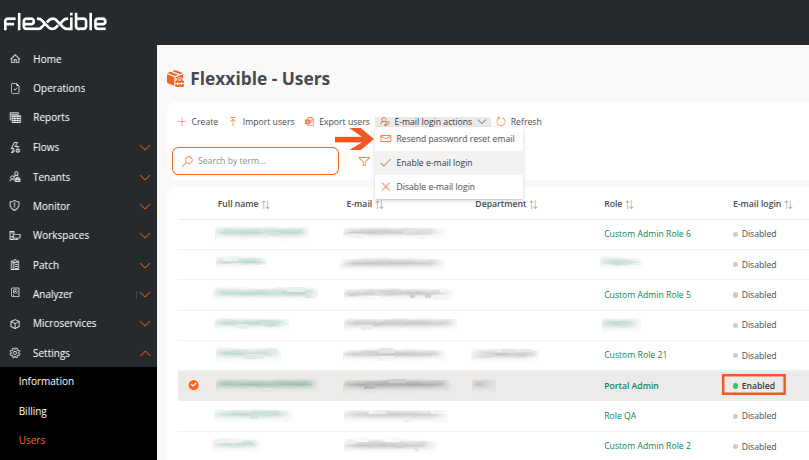

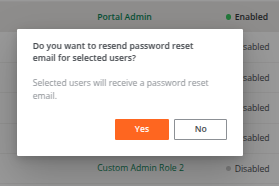

Restablir la contrasenya des de la taula d'usuaris

-

Accedir a

Portal->Configuració->Usuaris -

Seleccionar els usuaris a qui se'ls enviarà un correu electrònic amb l'enllaç per tornar a generar la contrasenya.

-

Seleccionar

Accions d'inici de sessió per correu electrònic->Reenviar correu electrònic de restabliment de contrasenya.

Aquesta opció només està disponible per als usuaris que tenen habilitada l'autenticació per correu electrònic i contrasenya.

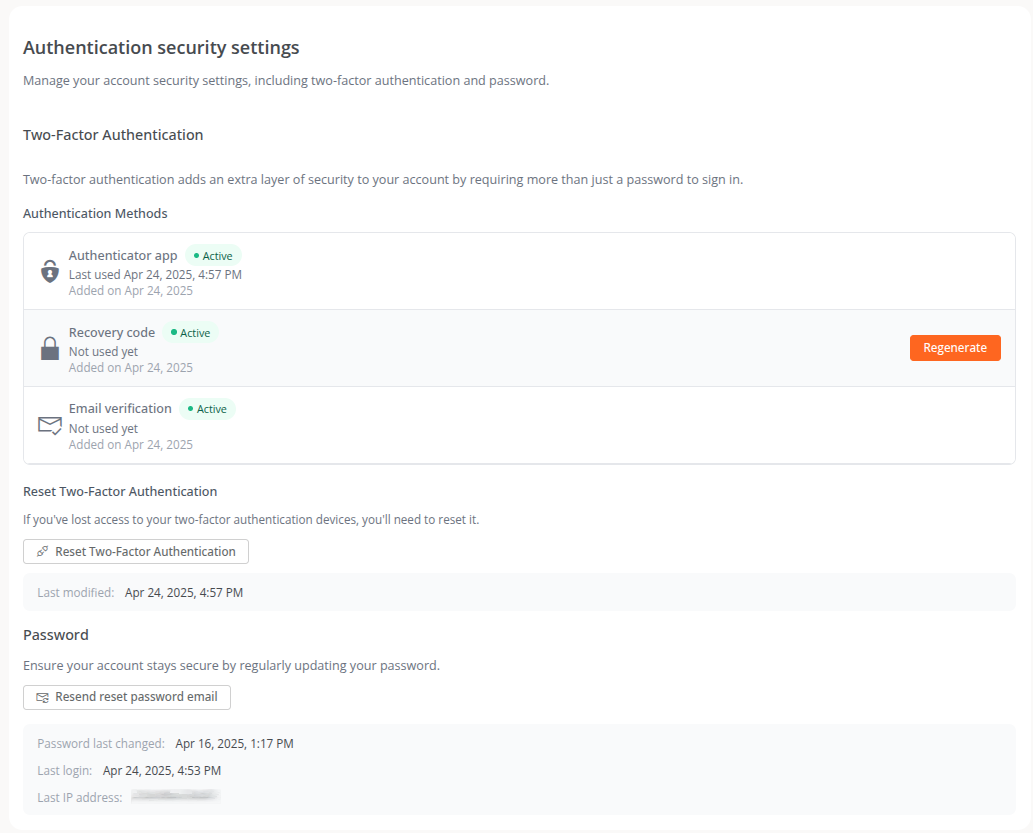

Configuració de seguretat d'autenticació

Flexxible permet gestionar els nivells de seguretat per a l'autenticació per correu electrònic i contrasenya, tant a nivell d'usuari com d'organització.

Configuració de seguretat d'autenticació a nivell d'usuari

Des de Portal -> Perfil d'usuari -> Configuració -> Configuració de seguretat d'autenticació, els usuaris poden establir tres mètodes d'autenticació de doble factor i configurar la seva contrasenya.

Autenticació de dos factors

Aquesta mesura de seguretat està disponible per a usuaris que inicien sessió mitjançant correu electrònic i contrasenya, afegint una capa extra de protecció al compte.

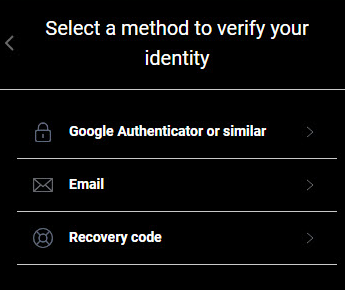

Mètodes d'autenticació

Per a l'autenticació en dos factors, el Portal permet habilitar tres mètodes:

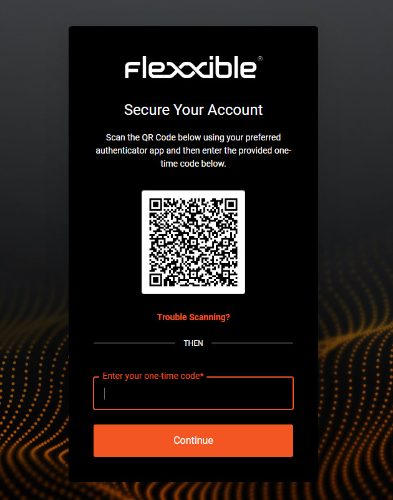

Aplicació d'autenticació

Una aplicació d'autenticació permet crear codis de verificació d'un sol ús. Quan aquest mètode d'autenticació està habilitat, a l'iniciar sessió a la plataforma, se li sol·licitarà a l'usuari ingressar aquest codi de verificació juntament amb la seva contrasenya habitual. Per a això, primer ha de descarregar una aplicació d'autenticació, com Microsoft Authenticator, Google Authenticator o la que prefereixi.

Per afegir aquest mètode, l'usuari ha de fer clic sobre Habilitar al tauler de configuració de seguretat d'autenticació. Una finestra modal mostrarà un codi QR. Quan es realitzi l'escaneig, l'usuari haurà d'introduir, al camp reservat per a això, el codi de verificació de sis dígits atorgat per l'aplicació d'autenticació.

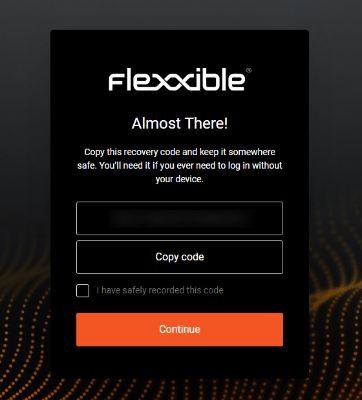

A continuació, es mostrarà un codi de recuperació, que l'usuari haurà de guardar per utilitzar-lo si alguna vegada necessita iniciar sessió i no té accés al dispositiu on té instal·lada l'aplicació d'autenticació.

D'aquesta manera, en endavant, a l'iniciar sessió, se li sol·licitarà el codi de verificació a l'usuari a més de la contrasenya.

Quan un usuari entra per primera vegada a la plataforma usant el seu correu electrònic i contrasenya, se li demanarà que estableixi aquest mètode d'autenticació per elevar el nivell de seguretat del seu compte.

Codi de verificació i Codi de recuperació no són el mateix. El primer el genera l'aplicació d'autenticació, el segon l'atorga Flexxible com a mesura de previsió.

Des del tauler de configuració de seguretat d'autenticació, l'usuari podrà veure la data i hora en què es va iniciar sessió utilitzant aquest mètode, així com la data en què es va afegir com a mètode de seguretat de doble factor.

Codi de recuperació

Quan s'habilita l'ús de l'aplicació d'autenticació, Flexxible genera un codi de recuperació perquè l'usuari el guardi i l'utilitzi quan no té accés al dispositiu on té descarregada l'aplicació d'autenticació. L'opció Codi de recuperació permet tornar a generar aquest codi si s'ha perdut, per comprovar la identitat de l'usuari quan desitgi iniciar sessió.

Verificació de correu electrònic

Si està habilitada, permet verificar la identitat de l'usuari mitjançant un correu electrònic si oblida la seva contrasenya o no disposa dels altres mètodes per identificar-se.

Per habilitar aquesta opció, l'usuari ha de fer clic a Habilitar al tauler de configuració de seguretat d'autenticació. Des d'allà, l'usuari també podrà veure la data i hora de l'última vegada que el mètode es va utilitzar, així com l'última vegada que es va afegir com a mètode de seguretat de doble factor.

Restablir l'autenticació en dos factors

Permet restablir els mètodes d'autenticació de doble factor quan un usuari perd accés als dispositius que li permetien identificar-se. Al prémer Regenerar, els mètodes d'autenticació de doble factor es deshabiliten.

L'usuari podrà habilitar-los directament des del mateix tauler de configuració de seguretat. O tancant i tornant a iniciar sessió a la plataforma.

També s'informa sobre la data i l'hora de l'última vegada que es va restablir l'autenticació de dos factors.

Contrasenya

Des del mateix panell, l'usuari pot sol·licitar el restabliment de la seva contrasenya. Cal prémer el botó Reenviar correu electrònic de restabliment de contrasenya per rebre un correu amb les indicacions.

També s'informa sobre l'última vegada que es va canviar la contrasenya, l'última vegada que es va iniciar sessió i l'última adreça IP des de la qual es va connectar.

Configuració de seguretat d'autenticació a nivell organització

Un Administrador d'organització pot habilitar o deshabilitar l'opció d'iniciar sessió a través de correu electrònic i contrasenya per als usuaris de l'organització i les seves suborganitzacions. La funcionalitat només es pot habilitar o desactivar des de l'organització principal en el cas que hi hagi suborganitzacions.

Per això, des del Portal, cal accedir a Configuració -> Organització. I al menú lateral esquerre cal fer clic a la pestanya Autenticació.

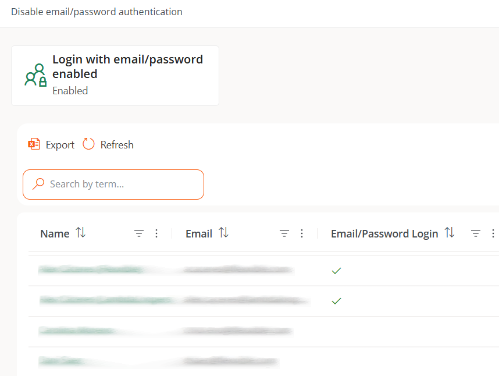

Habilitar o desactivar l'opció d'autenticació per correu electrònic i contrasenya a nivell organització

El botó Habilitar autenticació per correu electrònic/contrasenya o Deshabilitar autenticació per correu electrònic/contrasenya, segons el cas, permet habilitar o deshabilitar la possibilitat que els usuaris membres d'una organització o suborganització puguin activar l'inici de sessió amb correu electrònic i contrasenya.

Si es desactiva aquesta opció, els usuaris no podran iniciar sessió amb correu electrònic i contrasenya ni gestionar el seu compte. Totes les credencials d'usuari seran eliminades. Si aquesta funció es torna a habilitar, els usuaris hauran de restablir novament la seva contrasenya i autenticació de doble factor.

Taula d'usuaris

La taula d'usuaris de la pestanya Autenticació mostra el llistat dels membres de l'organització. A primer cop d'ull, des d'aquí es pot saber quins membres tenen habilitada l'opció d'iniciar sessió a través de correu electrònic i contrasenya.

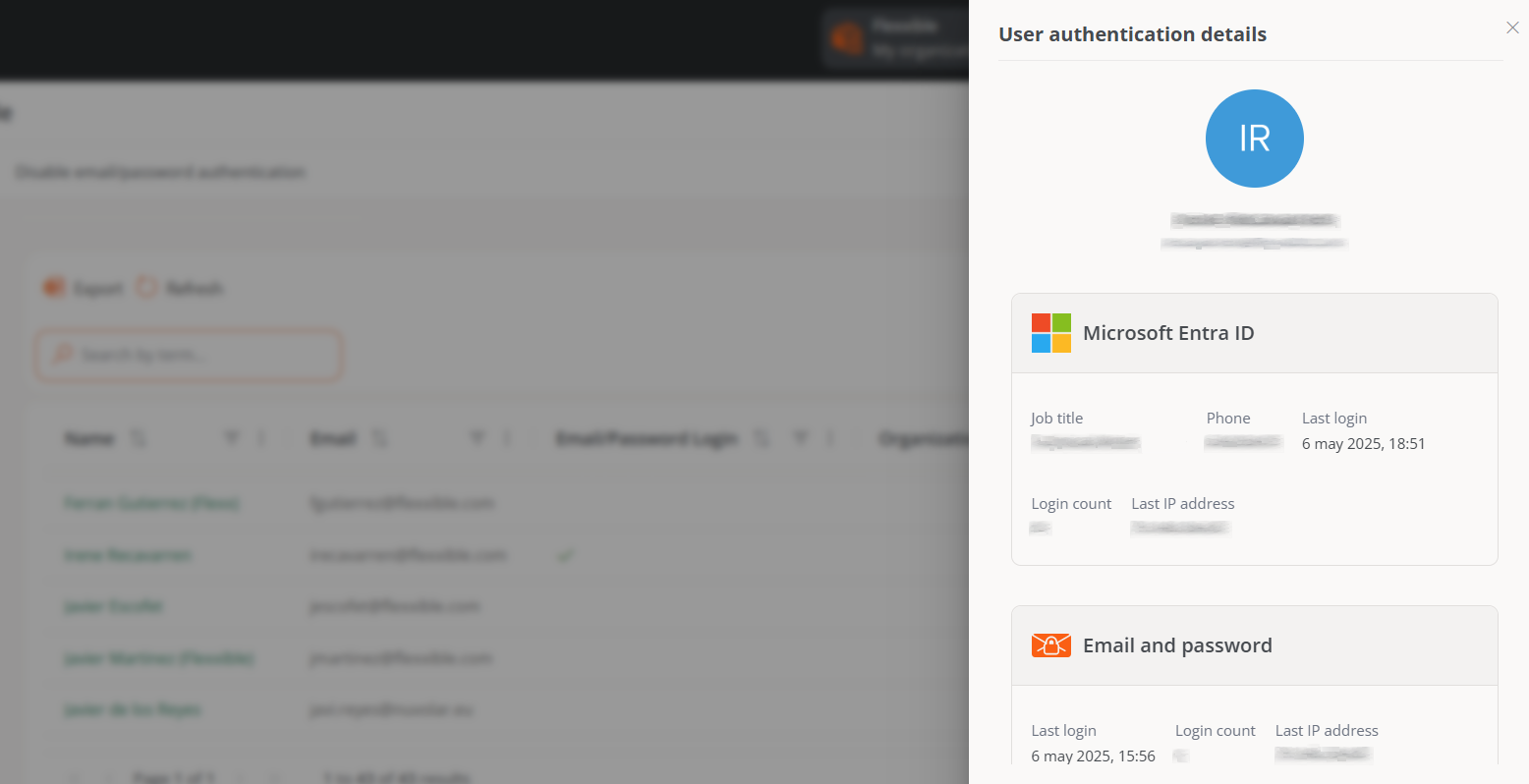

Detall d'autenticació d'un usuari

Si es fa clic sobre el nom d'un usuari de la taula, es pot accedir a targetes amb informació específica sobre el mètode d'autenticació que té habilitat:

-

Microsoft Entra ID. Càrrec, Telèfon, Últim inici de sessió, Recompte d'inicis de sessió i Última adreça IP

-

Google. Últim inici de sessió, Recompte d'inicis de sessió i Última adreça IP

-

Autenticació amb correu electrònic i contrasenya. Darrer inici de sessió, Recompte d'inicis de sessió i Darrera adreça IP. A més, des d'aquí, l'administrador pot gestionar la Configuració de seguretat d'autenticació per a aquest usuari específic, que inclou l'Autenticació en dos factors i la Contrasenya.

Autenticació amb SAML

El llenguatge de marcat per a confirmacions de seguretat (SAML) és una tecnologia d'inici de sessió únic (SSO) que permet a les organitzacions connectar els seus gestors d'identitats (Okta, Entra ID, entre altres) amb la plataforma de Flexxible, delegant en ella el procés d'autenticació.

Per configurar l'inici de sessió amb aquest mètode, s'han de realitzar ajustos relacionats amb el reconeixement del domini de l'organització i la integració amb el gestor d'identitats utilitzat.

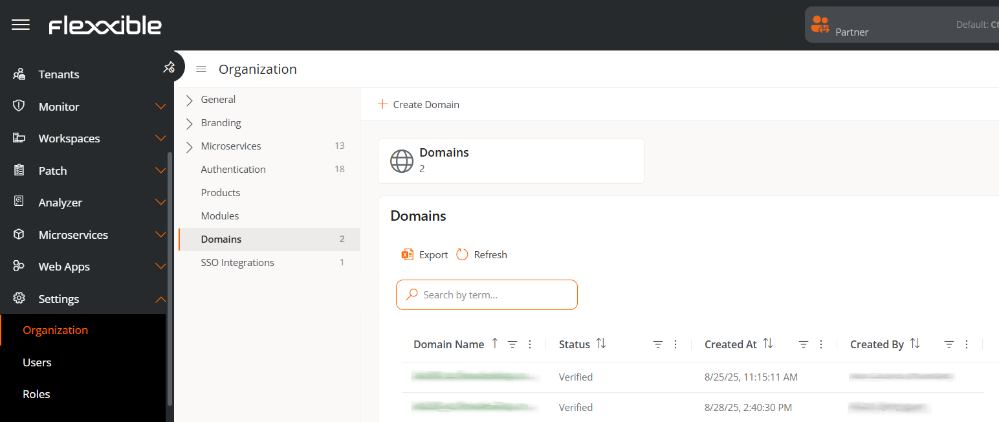

Dominis

Des d'aquesta pestanya, un Administrador d'organització pot registrar i verificar els dominis que s'utilitzaran. També pot accedir a la taula amb el llistat de dominis i consultar la seva vista de detall.

La taula mostra la informació següent:

- Nom del domini. Adreça web registrada per l'organització.

- Estat. Verificat o No verificat.

- Creat el. Data i hora de creació del domini.

- Creat per. Usuari que va registrar el domini.

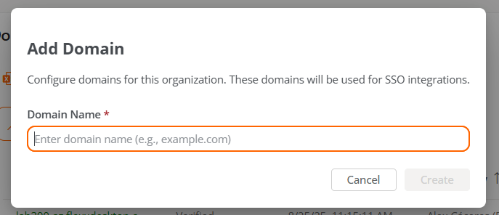

Crear un domini

Per configurar un domini, primer s'ha de registrar i posteriorment verificar.

-

Accedir a

Portal->Organització-> -

En el menú, seleccionar la pestanya

Dominis. -

Fer clic a

Crear domini. -

Introduir el domini de l'organització (corresponent al correu electrònic dels usuaris que iniciaran sessió amb SAML).

-

Fer clic a

Nou.

El domini s'afegirà a la taula amb l'estat No verificat.

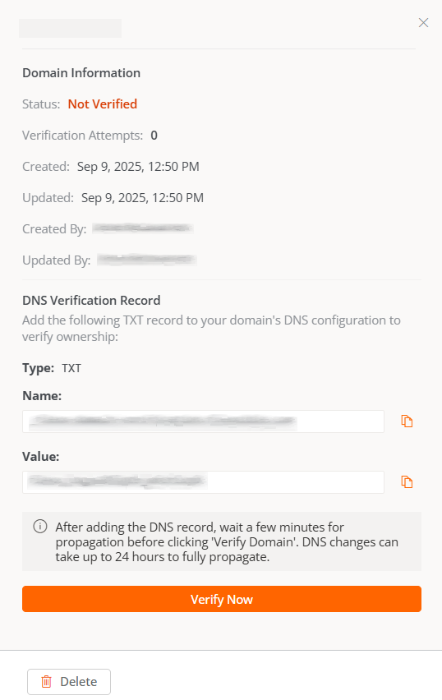

Verificar el domini

-

En la taula de Dominis, seleccionar el domini registrat.

-

Es mostrarà una finestra amb les instruccions per afegir un registre TXT en el DNS, necessari per verificar la propietat.

-

Prem

Verificar araper completar el procés.

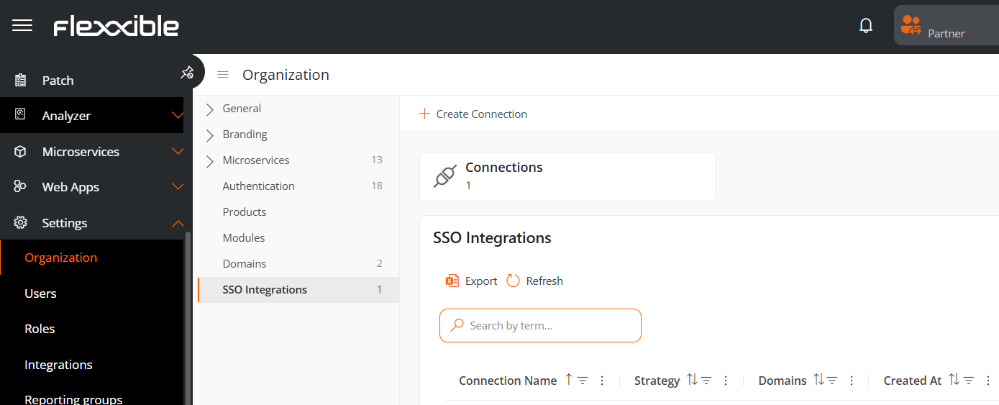

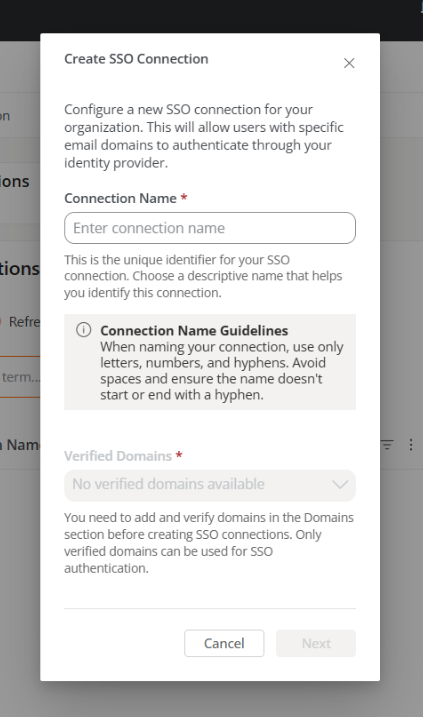

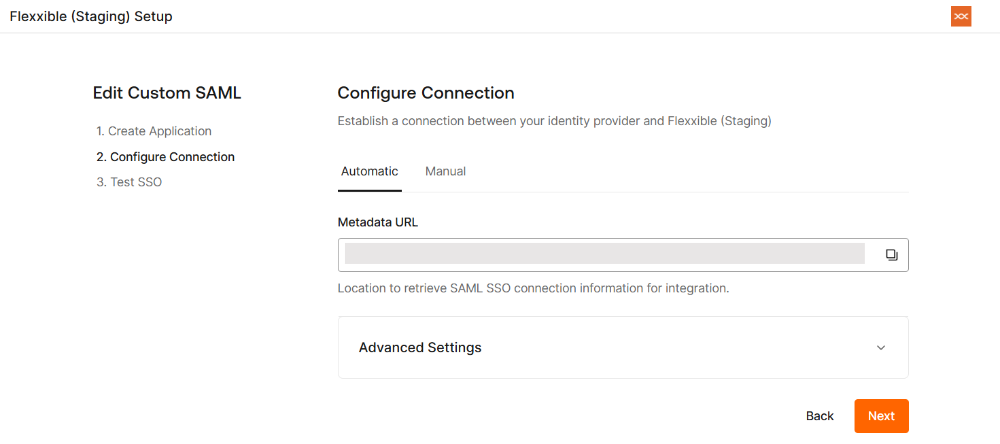

Crear una connexió SSO

La creació d'una connexió SSO permet que els usuaris amb adreces de correu electrònic de dominis específics s'autentiquin mitjançant el proveïdor d'identitats de l'organització.

- Accedir a

Portal->Organització. - En el menú, seleccionar la pestanya

Integracions SSO. - Fer clic a

Crear connexiói seguir les instruccions de l'assistent, que guiarà al Administrador d'organització en la configuració i prova segons el gestor d'identitats utilitzat.

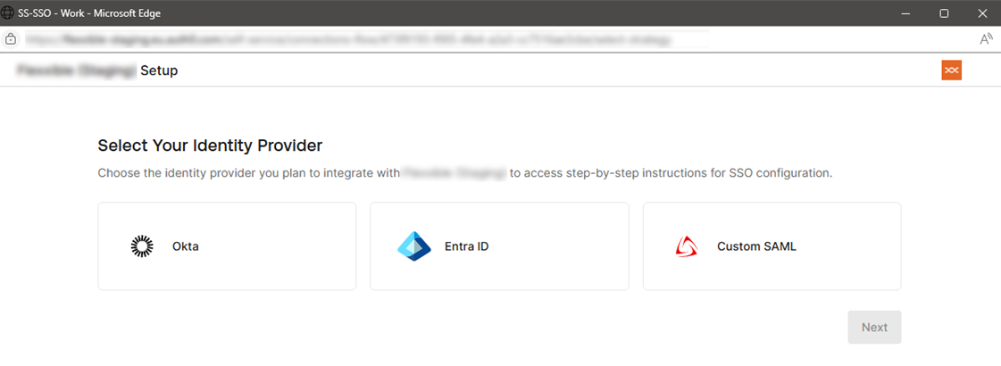

Els gestors d'identitats disponibles són:

- Okta

- Entra ID

- Custom SAML

Per a cada cas, es disposarà d'un assistent que guiarà pas a pas en la configuració específica dins del gestor d'identitats seleccionat.

Alguns dels dades sol·licitades durant la configuració poden tenir diferents noms segons el gestor d'identitats. Per exemple, en Custom SAML:

- El camp

Single Sign-On URLpot aparèixer en el gestor d'identitats comReply URL (Assertion Consumer Service URL). - El camp

Service Provider Entity IDpot denominar-seIdentifier (Entity ID).

Si sorgeix algun dubte durant el procés de configuració, si us plau consulta amb el teu contacte a Flexxible.

Una vegada completat el procés, els usuaris dels dominis associats podran iniciar sessió introduint el seu correu electrònic en el camp corresponent i fent clic a Continuar amb email.

Si el sistema reconeix el domini com habilitat per a SSO, redirigirà l'usuari al gestor d'identitats de l'organització per autenticar-se.

Editar una connexió SSO

La plataforma permet editar una connexió SSO existent, sigui per actualitzar la configuració o renovar el certificat en cas de caducitat.

-

Accedir a

Portal->Organització. -

En el menú, seleccionar la pestanya

Integracions SSO. -

Seleccionar un registre a la taula.

-

Fer clic a

Editar connexió.

Marcar el checkbox Habilitar proveïment d'usuaris SCIM és opcional. Més informació a Proveïment d'usuaris amb SCIM.

Suprimir un domini

- Accedir a

Portal->Organització. - En el menú, seleccionar la pestanya

Dominis. - Seleccionar en la taula el domini que es vol suprimir.

- En la finestra de detall, fer clic a

Suprimir.

En suprimir un domini, els usuaris associats a ell ja no podran autenticar-se mitjançant SAML, fins que es registri novament.

Suprimir una connexió SSO

- Accedir a

Portal->Organització. - En el menú, seleccionar la pestanya

Integracions SSO. - Seleccionar el registre corresponent a la taula.

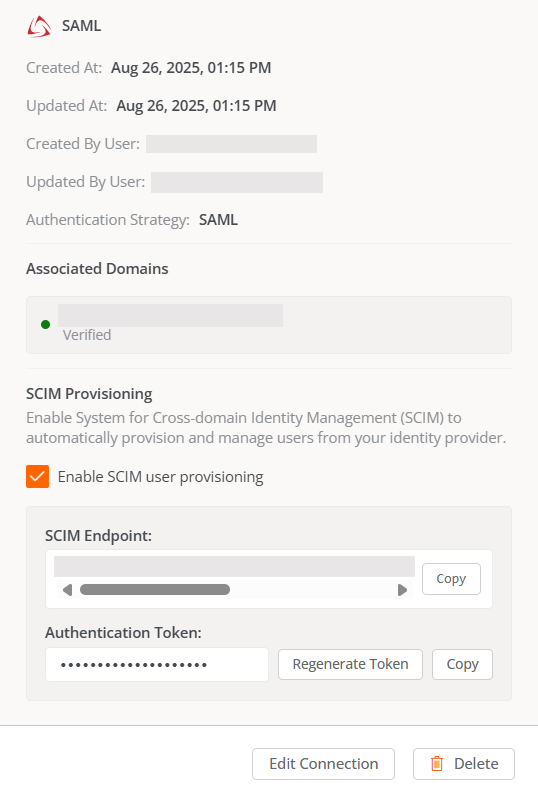

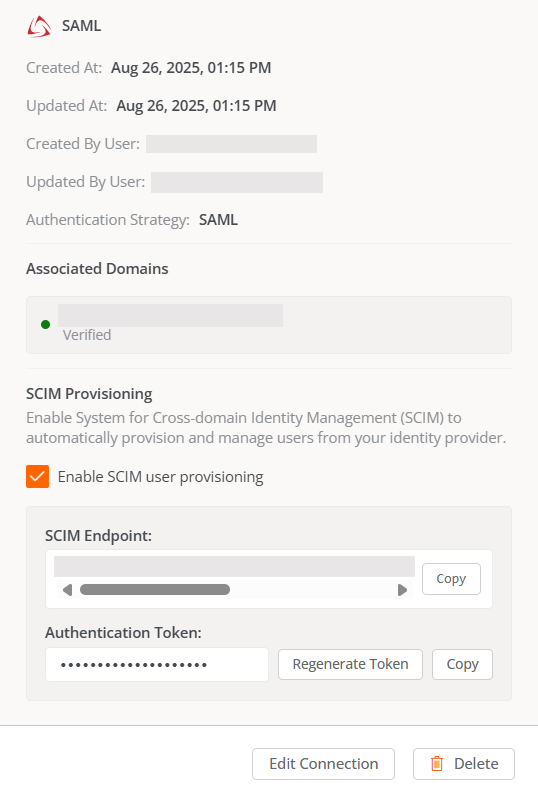

Aprovisionament SCIM

El sistema d'administració d'identitats entre dominis (SCIM) és un estàndard de provisionament i gestió d'usuaris que complementa l'autenticació amb SAML. És opcional i la seva funció és automatitzar la creació, actualització i supressió de comptes d'usuari en Portal, mantenint sincronitzada la informació entre el gestor d'identitats de l'organització (Okta, Entra ID, etc.) i la plataforma de Flexxible.

Quan SCIM està habilitat, el gestor d'identitats pot enviar a Portal informació bàsica dels usuaris (nom, correu electrònic, grup), el que facilita la gestió d'altes i baixes. D'aquesta manera, la vida de l'usuari en Portal queda controlada de forma centralitzada des del gestor d'identitats.

Habilitar SCIM en Portal

Per utilitzar SCIM és indispensable haver configurat prèviament l'autenticació amb SAML:

- Accedir a

Portal->Organització. - En el menú, seleccionar la pestanya

Integracions SSO. - En la taula, seleccionar la connexió SSO corresponent.

- Marcar l'opció

Habilitar proveïment d'usuaris SCIM.

En activar l'opció, a la part inferior de la finestra de configuració apareixeran:

- Punt de connexió SCIM (endpoint)

- Token d'autenticació

Aquestes dades són confidencials i s'han d'emmagatzemar de forma segura.

En entorns amb suborganitzacions, la integració SCIM s'ha de definir en l'inquilí "pare".

Configurar SCIM en el gestor d'identitats

En el gestor d'identitats de l'organització, s'han d'introduir el punt de connexió SCIM i el token d'autenticació proporcionats en Portal.

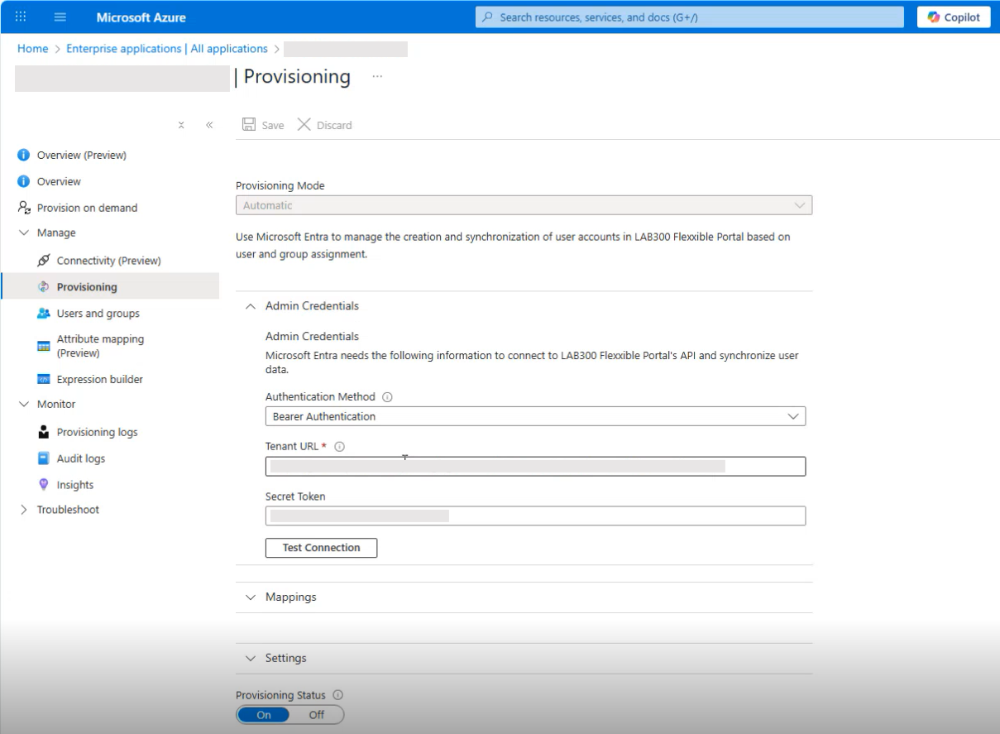

Exemple amb Entra ID:

-

Anar a

Proveïment. -

Introduir el punt de connexió SCIM i el token d'autenticació.

-

Seleccionar el mètode d'autenticació:

Bearer tokenoBearer Authentication. -

Fer clic a

Test connectionper validar la sincronització. -

Activar el proveïment.

A partir d'aquest moment, el gestor d'identitats començarà a sincronitzar grups i usuaris cap a Portal.

- Si s'utilitza Okta com proveïdor d'identitats:

- La funcionalitat de SCIM s'ha de configurar utilitzant l'opció de Custom SAML, atès que Okta no suporta SCIM si la connexió és amb OIDC.

- En configurar la connexió Custom SAML, cal indicar que el Format de nom d'usuari de l'aplicació sigui Email, en cas contrari els usuaris no es podran autenticar.

Crear grups d'usuaris en el gestor d'identitats

Per integrar usuaris mitjançant SCIM és indispensable crear grups en el gestor d'identitats.

Consideracions

- Crear grups especialment dedicats per Portal amb nombres clars i exclusius (ex.

MiOrg-Portal-L2). - Quan es creen o es suprimeixen grups d'usuaris en el gestor d'identitats també es crearan o suprimiran de forma automàtica en Portal.

- No crear grups niats.

- Un usuari només ha de pertànyer a un grup; en cas contrari, podrien sorgir comportaments imprevistos: en Portal un usuari no pot tenir més d'un rol.

- No pot haver-hi usuaris sense grup assignat.

- Els usuaris que pertanyen a un grup que no té un rol vinculat, no seran visibles en el llistat de Usuaris.

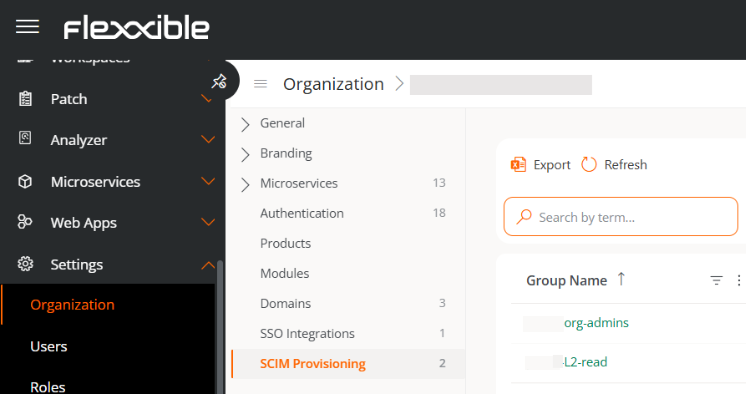

En crear-se grups d'usuaris en el gestor d'identitats, apareixerà automàticament la pestanya Proveïment SCIM en el menú de Organització del Portal.

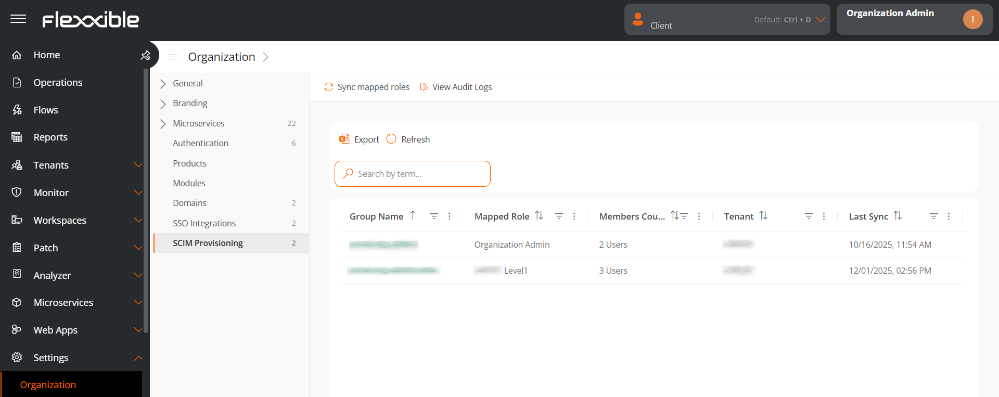

Mapatge de rols en Portal

En la taula de la pestanya Aprovisionament SCIM es poden veure els grups creats en el gestor d'identitats. Això succeeix perquè s'ha establert una sincronització unidireccional, des del gestor d'identitats cap a Portal.

Per fer un mapatge de rols:

-

Accedir a

Portal->Organització. -

En el menú, seleccionar la pestanya

Aprovisionament SCIM. -

Seleccionar un grup sincronitzat de la taula.

-

En la finestra modal, assignar el rol corresponent.

-

Si una organització (inquilí) té suborganitzacions, triar a quina suborganització pertany aquest grup abans d'assignar-li un rol.

A partir del moment en què tots els grups estiguin vinculats a un rol, no caldrà realitzar més configuracions. Els nous usuaris que s'afegeixin o suprimeixin dels grups en el gestor d'identitats es sincronitzaran automàticament en Portal.

Consideracions sobre els rols

-

Tot grup sincronitzat ha de tenir un rol assignat per tal que els seus usuaris siguin visibles i funcionals en Portal.

-

Es pot assignar el mateix rol a diferents grups.

-

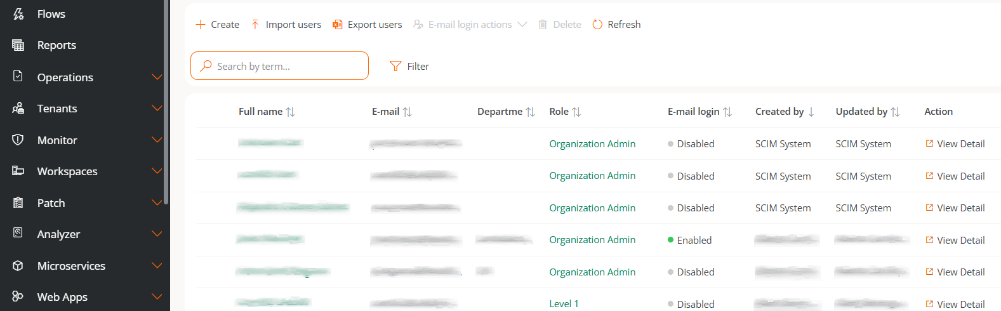

El rol assignat a un grup pot modificar-se en qualsevol moment seguint els mateixos passos que s'han utilitzat per assignar el rol.

-

En el llistat de Usuaris, es veuran les columnes Creat per i Actualitzat per per identificar els usuaris gestionats per SCIM.

Sincronització de rols

La freqüència de sincronització depèn del gestor d'identitats utilitzat (per exemple, Entra ID sincronitza cada 40 minuts), tot i que és possible forçar una sincronització manual des del propi gestor d'identitats per fer proves o canvis urgents sense esperar al cicle automàtic.

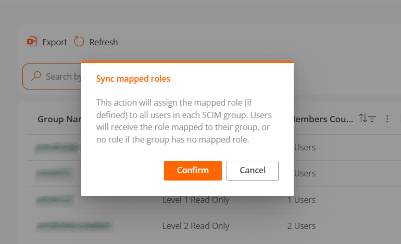

Per evitar dependre d'aquests intervals, Portal incorpore el botó Sincronitzar rols assignats, que permet alinear els rols dels usuaris pertanyents als grups creades amb SCIM.

Aquesta acció realitza les següents operacions:

- Revisa tots els usuaris pertanyents a grups creats via SCIM.

- Comprova si el rol assignat a cada usuari coincideix amb el rol mapat per al seu grup.

- Si detecta discrepàncies, actualitza automàticament el rol de l'usuari.

Si el rol pertany a una altra suborganització, l'usuari es mourà automàticament a la suborganització corresponent.

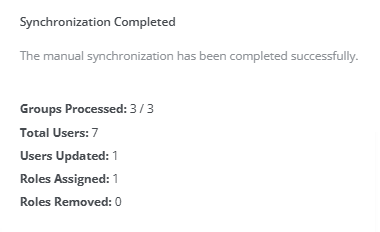

En finalitzar el procés, es mostra un resum detallat dels dades modificades.

No és necessari executar l'acció Sincronitzar rols assignats de forma habitual. Es recomana utilitzar-la només quan es faci un canvi en els rols mapats.